Fonte: https://www.vivaolinux.com.br/dica/Decifrando-o-etcfstab

stab é um arquivo em texto puro para configuração de dispositivos de armazenamento e pontos de montagem do GNU/Linux e que pode ser editado facilmente se você for administrador.

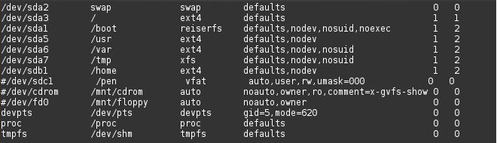

Abaixo um exemplo do fstab:

Onde temos:

# mount -a

Obs.: para montar pastas de rede Windows recomento a dica do amigo Anderson Raimundo Lopes Nascimento:

E para NFS:

Os sistemas de arquivos mais comuns são: swap, ext2, ext3, ext4, ReiserFS, XFS, JFS, VFAT, NTFS, entre outros.

Segue link com algumas dicas:

Algumas opções de uso são:

Mais informações sobre SUID e SGID em:

Mais opções:

Continue reading →

stab é um arquivo em texto puro para configuração de dispositivos de armazenamento e pontos de montagem do GNU/Linux e que pode ser editado facilmente se você for administrador.

Abaixo um exemplo do fstab:

Onde temos:

1ª COLUNA - PARTIÇÃO, DISPOSITIVO OU PASTA DE REDE

Aqui você indica a partição do HD, o CD-ROM, disquete, pendrive ou pasta de rede a serem montados no boot ou com o comando:# mount -a

Obs.: para montar pastas de rede Windows recomento a dica do amigo Anderson Raimundo Lopes Nascimento:

E para NFS:

2ª COLUNA - PONTO DE MONTAGEM

Aqui você indica o local onde serão montadas as partições, dispositivos e pastas compartilhadas da rede.3ª COLUNA - SISTEMA DE ARQUIVOS

Aqui você indica o sistema de aquivos utilizado, sendo comum o uso do "auto" em drivers de CD-ROM, disquetes e até mesmo em pendrives.Os sistemas de arquivos mais comuns são: swap, ext2, ext3, ext4, ReiserFS, XFS, JFS, VFAT, NTFS, entre outros.

4ª COLUNA - REGRAS DE MONTAGEM

Aqui você indica o que quer que o sistema permita para cada ponto de montagem. Uma boa parte da segurança do seu sistema pode ser configurada aqui.Segue link com algumas dicas:

Algumas opções de uso são:

- rw - permissão de leitura e escrita

- ro - permissão de leitura apenas

- suid - permite a utilização do bit suid (set-user-identifier) ou sgid (set-group-identifier)

- nosuid - não permite a utilização do bit suid ou sgid, tratando como arquivos comuns

Mais informações sobre SUID e SGID em:

Mais opções:

- dev - permite a criação de arquivos de dispositivos

- nodev - não permite a criação de arquivos de dispositivos

- exec - permite execução de binários

- noexec - não permite a execução de binários

- auto - monta automaticamente no boot

- noauto - não monta no boot

- user - pode ser montado por usuários simples

- nouser - só pode ser montado pelo root

- sync - gravação síncrona do dispositivo, ou seja, grava no disco assim que o comando é executado.

- async - gravação assíncrona do dispositivo, ou seja, grava na memória primeiro e depois no disco.

- defaults - rw, suid, dev, exec, auto, nouser, e async

5ª COLUNA - OPÇÕES DO DUMP

Opção de backup da partição onde:- 0 - está desativado

- 1 - está ativo

6ª COLUNA - OPÇÕES DO FSCK

Opção de verificação da partição onde:- 0 - não verifica

- 1 - prioridade de verificação (partição do sistema, /)

- 2 - prioridade de verificação (outras partições)